Le RFID et le protocole Modbus

Contraintes

Obstacles

Les ondes de radiofréquences peuvent traverser la matière mais quelques'uns résistent. Dans un environnement métallique, il y a un phénomène de réflection de l'énergie, ne permettant plus au tag RFID de recevoir l'énergie nécessaire à son fonctionnement. De plus, un dérèglement de l'antenne est constaté, ne permettant plus de capter l'énergie provenant du lecteur. Une solution consisterait à placer une sorte de plaque absorbant un maximum d'ondes radio permettant au tag de communiquer.

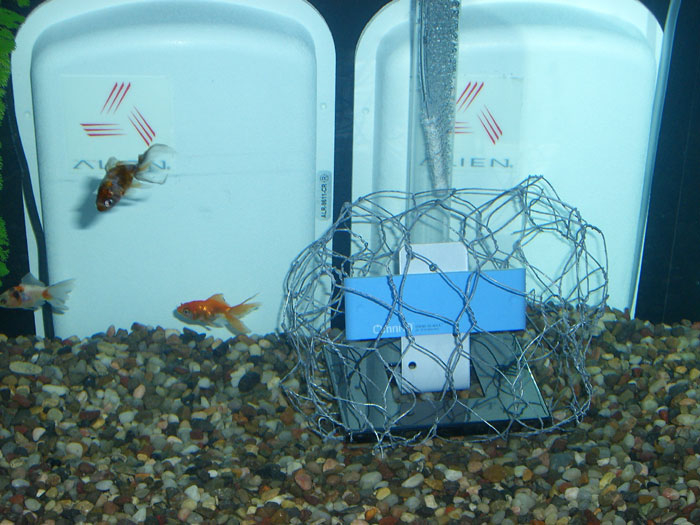

Dans un environnement aquatique, le problème est plus compliqué que dans un environnement métallique. L'eau absorbe l'énergie fournit ce qui rend le marqueur RFID inutilisable. De plus, on constate un dérèglement de l'antenne avec les mêmes conséquences que pour le métal. Un exemple de cas de perturbation avec du liquide : transport de marchandise liquide sur palette équipée d'un marqueur, le tout passant devant un lecteur RFID pour identification d'entrée ou de sortie.

Ici, un test d'une puce RFID dans l'eau qui fonctionnerait avec un taux de fiabilité de 99,9%.

Collisions

Lorsque plusieurs marqueurs se trouvent dans le champ d'un même lecteur, les communications sont brouillées par l'activité simultanée des marqueurs. La détection de la collision est en fait une détection d'erreur de transmission, à l'aide d'un bit de parité, d'une somme de contrôle ou d'une fonction de hachage. Dès qu'une erreur est détectée, l'algorithme d'anticollision est appliqué.

Plusieurs méthodes d'anticollision ont été développées. Voici les quatre principales :

- La méthode fréquentielle :

Chaque marqueur communique sur

une plage de fréquences différente avec le lecteur. En pratique,

c'est inutilisable à grande échelle.

- La méthode spatiale :

Avec une antenne directionnelle et à

puissance variable, le lecteur va couvrir petit à petit chaque

partie de l’espace pour communiquer avec chaque marqueur et

l’inhiber, en attendant de le réactiver pour ensuite communiquer

avec. En pratique, la présence de deux marqueurs à faible

distance l’un de l’autre rend cette méthode inefficace.

- La méthode temporelle :

Le lecteur propose aux marqueurs une

série de canaux de temps dans lesquels ils peuvent répondre. Les

marqueurs choisissent de façon aléatoire le canal de temps dans

lequel ils vont répondre. Si un marqueur est le seul à répondre

dans ce canal de temps, il est détecté et inhibé par le lecteur.

S’il y a plusieurs marqueurs qui répondent en même temps, il sera

nécessaire d’effectuer à nouveau cette méthode. Petit à petit,

tous les marqueurs sont connus et inhibés ; il suffit alors au

lecteur de réactiver le marqueur avec lequel il souhaite

communiquer. En pratique, le côté aléatoire fait que la durée de

cette méthode est inconnue.

- La méthode systématique :

Il existe de nombreux brevets

décrivant des méthodes systématiques. Cette méthode consiste à

détecter puis inhiber tour à tour tous les marqueurs en

parcourant l’arbre de toutes les possibilités d’identifiants (par

exemple, le lecteur envoie une requête du type « Tous les

marqueurs dont le premier bit d’identification est 1 doivent se

manifester. » Si un seul marqueur se manifeste, le lecteur

l’inhibe, et s’intéresse ensuite aux marqueurs avec pour premier

bit 0, et ainsi de suite). En pratique, cette méthode peut

parfois s’avérer longue.

Source : http://fr.wikipedia.org/wiki/RFID

Sécurité

Les enjeux relatifs à la sécurité des marqueurs RFID sont nombreux et importants. Le concepteur de systèmes RFID rencontre les mêmes problèmes que celui qui conçoit des cartes à puces : comment empêcher qu'un attaquant puisse lire, modifier ou fabriquer, voire dupliquer les données d'un marqueur, de manière à perturber le système et éventuellement obtenir frauduleusement un accès à un batiment ou un service ? Il s'agit d'un problème complexe qui ne connait pas de réponses parfaitement à ce jour.

Au sens de la loi informatique et libertés du 6 août 2004, les marqueurs RFID peuvent contenir des données à caractère personnel. Cela peut donc constituer une atteinte au droit de la vie privée, protégée par les articles 9 du Code Civil et 8 de la Convention Européenne des Droits de l'Homme.

Quelques fraudes possibles : géo-localiser les individus contre leur gré, être informé de leur nationalité par le biais du passeport biométrique, avoir l'historique des livres empruntés dans une bibliothèque ou encore connaitre les habitudes d'achats des individus. Dans ce dernier cas, il pourrait alors se créer des bases de données secrètes et à forte valeur ajoutée sur les activités privées des individus.

La législation française prévoit une certaine protection de la vie privée en interdisant : le contrôle clandestin (toute identification doit faire l'objet d'une indication visible), l'usage des mêmes appareils pour le contrôle d'accès et le contrôle de présence. Selon la CNIL, les risques et inquiétudes peuvent être une traçabilité des personnes et biens, un accès, partage et collecte d'informations, un impact sur l'organisation des SI existants ou encore la sécurité des contenus.

Selon l'association allemande FoeBuD, la législation n'est pas assez restrictive pour la technologie de radio-identification et la protection des informations personnelles. Certaines associations proposent des outils pour se protéger d'une utilisation non autorisée de la radio-identification, tel que RFID Guardian.

En 2006, un groupe de hackers a annoncé à la convention bi-annuelle Sixth HOPE à New York avoir cracké (cassé) les sécurités de la fameuse puce sous-cutanée. Ils prétendent aussi avoir pu la cloner. Ils estiment que la législation est trop souple avec cette technologie, au regard de son potentiel d'atteinte à la vie privée et de fuite d'information.