Les attaques historiques

L'attaque Man in the middle

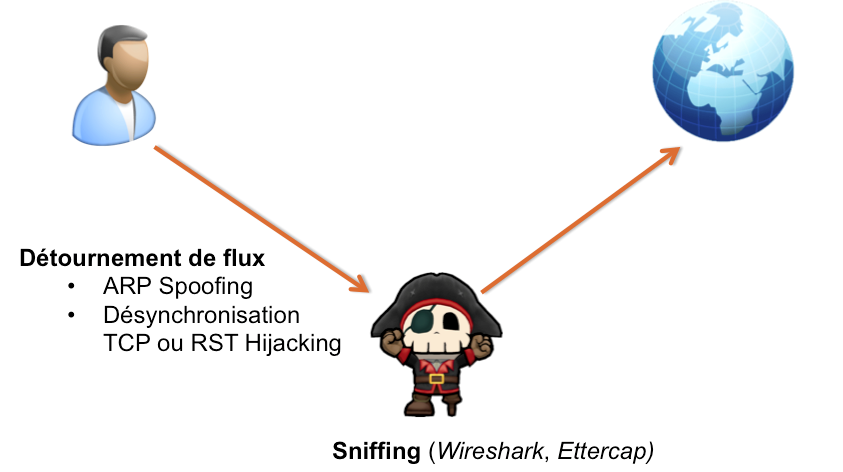

Man in the middle est une attaque historique dans le domaine du réseau. Le principe est de se placer entre deux protagonistes, souvent un client et un serveur, en se faisant passer pour un des protagonistes. Entre outre, le pirate se fera passer pour le serveur devant le client, et pour le client devant le serveur. L’intérêt est de lire les données échangées et éventuellement les modifier.

Plusieurs étapes sont nécessaires pour réaliser cette attaque:

- Détournement du flux entre le client et le serveur.La méthode la plus utilisée est l’ARP Spoofing, consistant à inonder la table ARP de la victime afin de la re-diriger vers le pirate.

- Sniffing (ou l’écoute). Soit avec un simple logiciel comme Wireshark, ou plus éloboré avec Ettercap.

- Modification du flux, ou altération des données.Les outils utilisés sont variés et dépendent de la nature de l’altération souhaitée.

Les dénis de service

Plusieurs types de dénis de service existent. La liste faites ici n’est absolument pas exhaustive, mais sert à donner une idée des grands types de déni existants ou qui ont existé.

SYN Flood

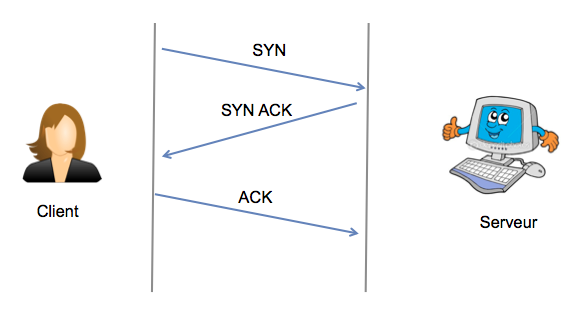

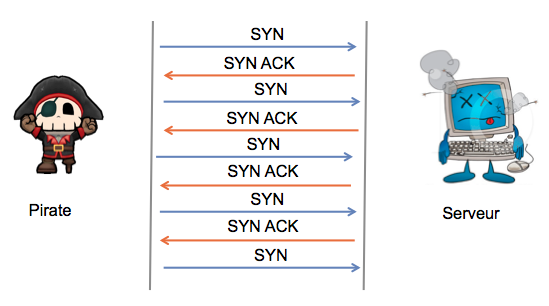

Le SYN Flood intervient lors de l’initialisation de la connexion TCP, et a pour objectif de mettre hors service un serveur avec un client malveillant. Le fonctionnement normal consiste à réaliser un three-way-handshake (SYN, SYN ACK, ACK):

Il est à noter qu’à chaque fois que le serveur reçoit un SYN, il ouvre une connexion TCP et réserve les ressources pour ce client. Le principe est alors d’envoyer des requêtes SYN jusqu’à que le serveur ne dispose plus de ressources, il sera alors hors service.

Aujourd’hui ce type d’attaque n’est pratiquement plus possible. En effet, les évolutions en terme de performance, mais également de répartition de charge, rendent difficile cette manoeuvre.

Saturation du réseau

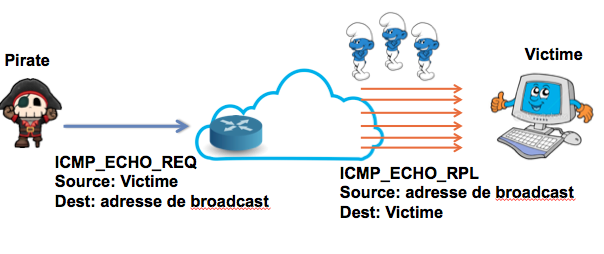

Le but est de saturer le réseau en envoyant des paquets sur une adresse de broadcast par exemple.

Une attaque très connue est l’UDP Flooding, qui consiste à générer un nombre important de paquets UDP et de les envoyer. Cela va entraîner congestion du réseau et le rendre inutilisable.

Un autre exemple de saturation de réseau est le Smurf attack, utilisant le protocole ICMP. Le principe est de créer un paquet ECHO_REQUEST avec comme source l’adresse du client et comme destination une adresse de broadcast. Le client va alors être inondé de paquets ECHO_REPLY.

Déni de service distribué

Compte tenu des performances des serveurs actuels, ainsi qu’un nombre important systèmes de flitrage et de répartition de charge. Les attaques précédentes sont difficilement réalisables. Néanmoins, le déni de service distribué est aujourd’hui une des méthodes d’attaques relativement imparable. Il s’agit de multiplier les sources d’attaques afin que le serveur cible ne puisse pas repérer s’il s’agit d’une attaque ou une utilisation normale de son service.

Cette attaque requiert un grand nombre de machines “zombies”, ce sont des terminaux qui directement lancer l’attaque. Ces machines zombies sont coordonnées par des machines maîtres, qui vont transmettre les ordres d’attaque au machines zombies, le plus souvent en UDP. Le pirate se connecte directement aux machines maîtres pour configurer l’attaque. Les attaques peuvent être des mêmes types que décrits précédemment, ou bien une simple requête HTTP.