Les sondes de sécurité IDS/IPS

Enjeux pour les entreprises

Quelques chiffres

Pourquoi se sécuriser ?

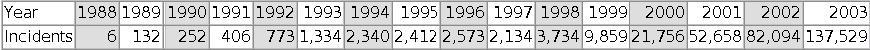

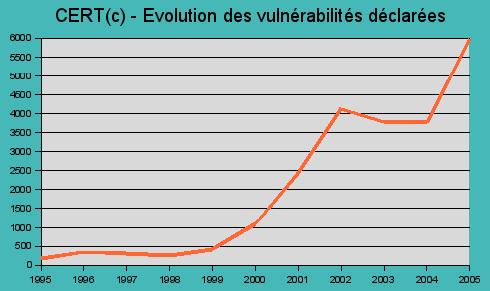

En 1988, le Computer Emergency Response Team (CERT) signalait 6 incidents de sécurité informatique ;

En 1995, il recensait 2 412 incidents et 137 529 en 2003.

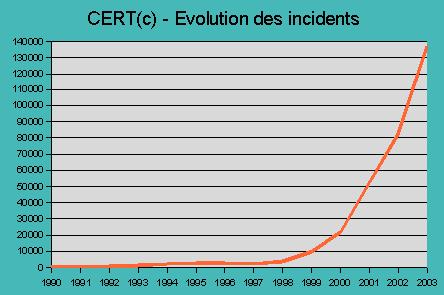

En 1995, le Computer Emergency Response Team (CERT) signalait 171 vulnérabilités ;

En 2000, il en recensait 1 090 et 4 129 en 2002.

De nos jours les réseaux d’entreprise s’étendent de plus en plus,et le nombre de données critiques sur les SI augmentes. Ce qui implique aussi une augmentation du nombre d’attaques dues à de nombreuses vulnérabilités. Il est donc nécessaire a l’heure actuelle de miser sur la détection et la prévention des attaques.

Parmi les entreprises / agences gouvernementales US ayant répondu à l'enquête 2009 du Computer Security Institute (443):

- 1/3 des entreprises ont été frauduleusement représentés comme émetteurs de courriels « phishing »;

- 19,5 % font part de fraudes financières, 64,3% d'infections par malware;

- Les pertes moyennes 2009 des entreprises ayant répondu s'élèvent à 234 244 $ (par entreprise).

- 15% font part d'accès non autorisés depuis l'interne

- 14% font part de pénétration de système depuis l'extérieur (Enquête CSI 2008)

- 25% des interrogés signalent les intrusions aux autorités légales

- Vol ou perte d'ordinateurs ou appareils mobiles : 6,7m$

- Vol d'informations propriétaires : 6m$

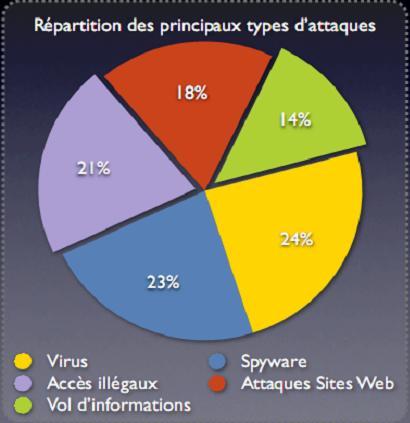

Voivi les principaux types d'attaques que l'on peut observer:

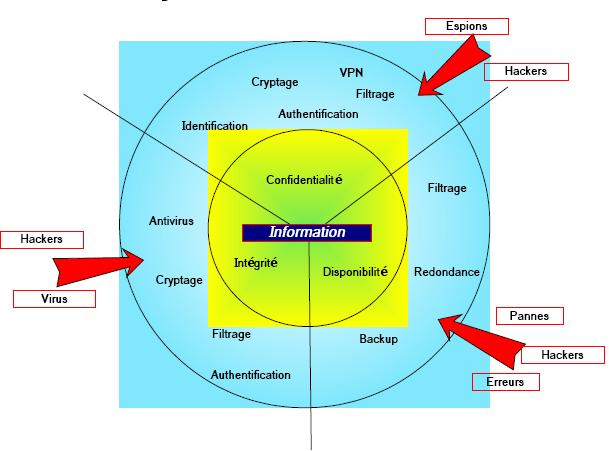

Sécurisation des SI

La sécurité des systèmes d'informations vise donc à garantir :

- Confidentialité de l’information

- Intégrité de l’information

- Disponibilité de l’information

- Non répudiation de l’information

* Confidentialité de l'information

A pour objectif de garantir le secret de l'information, et à en garantir le périmètre de publication.

* Intégrité

L’intégrité existe quand les personnes autorisées à modifier l’information sont réellement les seules à pouvoir le faire..

* Disponibilité

La disponibilité des accès aux ressources informatiques consiste à maintenir le système opérationnel, par la mise en place de systèmes de redondance ou de plans de secours et de restauration. Ces actions d’urgence étant à prévoir suite à :

- la panne du système

- l'erreur de manipulation

- la pénétration et à la destruction

- l’attaque par refus d’accès.

- tout arrêt du SI

* Non répudiation

La non répudiation permet de certifier que lors de l'échange d'un message

entre deux personnes, A et B, il s'agit bien de A qui a envoyé l'information

et que c'est bien la personne B qui a reçu l'information.

La non répudiation va

permettre de se prémunir contre les attaques de type Man in the Middle.

Se prémunir contre les attaques

Il est nécessaire pour les entreprises de protéger leur système d'information, pour diminuer

la perte de capitaux.

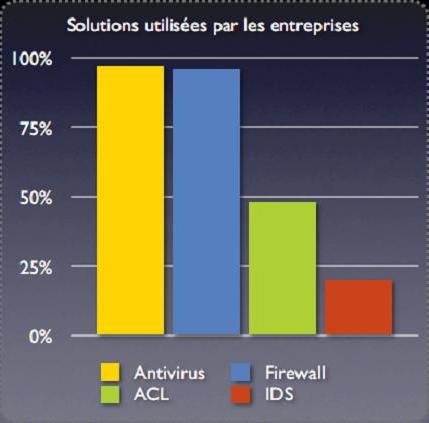

Le palmarès des équipements utilisés pour se prémunir contre ces attaques est représenté par le schéma suivant :